HOME»データベーススペシャリスト平成30年春期»午前Ⅱ 問20

データベーススペシャリスト平成30年春期 午前Ⅱ 問20

問20

DNS水責め攻撃(ランダムサブドメイン攻撃)の方法はどれか。

- 標的のキャッシュサーバに,ランダムかつ大量に生成した偽のサブドメインのDNS情報を注入する。

- 標的の権威DNSサーバに,ランダムかつ大量に生成した存在しないサブドメイン名を問い合わせる。

- 標的のサーバに,ランダムに生成したサブドメインのDNS情報を格納した,大量のDNSレスポンスを送り付ける。

- 標的のサーバに,ランダムに生成したサブドメインのDNS情報を格納した,データサイズが大きいDNSレスポンスを送り付ける。

分類 :

テクノロジ系 » セキュリティ » 情報セキュリティ

正解 :

イ

解説 :

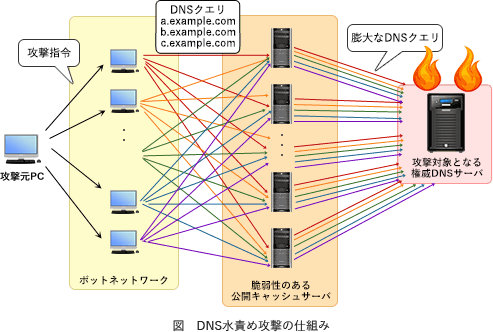

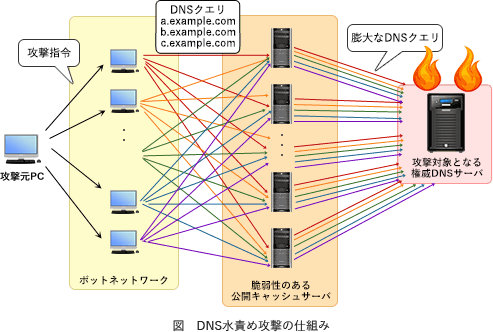

DNS水責め攻撃(Water Torture Attack,ランダムサブドメイン攻撃)は、脆弱性のある公開キャッシュサーバ(オープンリゾルバ)や欠陥を持つホームルータに対して、実際には存在しない幾つものサブドメインに対するDNSクエリを発行することで、権威DNSサーバへの問合せを意図的に大量発生させる攻撃です。この攻撃を受けた権威DNSサーバは、過負荷状態となりサーバダウンやサービス停止に陥ってしまう可能性があります。権威DNSサーバがダウンすると、管理下のドメインの名前解決ができなくなるため多数のWebサイトの利用に影響を与えます。

- DNSキャッシュポイズニングの一種であるカミンスキー攻撃の方法です。

- 正しい。ランダムサブドメイン攻撃の方法です。

- DNSフラッド攻撃の方法です。

- DNSアンプ攻撃の方法です。